Microsoft Hoje lançamos correções para preencher pelo menos 55 vulnerabilidades no janelas Sistemas operacionais e outros softwares. Quatro dessas vulnerabilidades podem ser exploradas por malware e conteúdo para assumir o controle remoto total de sistemas vulneráveis sem a ajuda dos usuários. No deck este mês, há correções para reprimir um defeito viável por worm, um bug de rádio rastejante e outra causa da morte da Microsoft. navegador de internet (IE) navegador da web.

Embora maio traga cerca de metade do volume normal de atualizações da Microsoft, existem alguns pontos fracos perceptíveis que merecem atenção imediata, especialmente das empresas. Por todas as contas, a prioridade mais urgente deste mês é CVE-2021-31166, Uma falha no Windows 10 e no Windows Server que permite que um invasor não autenticado execute remotamente código malicioso no nível do sistema operacional. Com essa vulnerabilidade, um invasor pode comprometer um host simplesmente enviando para ele um pacote de dados especialmente preparado.

Ele disse: “Isso torna este erro vulnerável a vírus, mesmo com a Microsoft chamando-o em seus escritos.” Dustin Childs, Com ZDI da Trend Micro um programa. “Antes que você passe isso de lado, o Windows 10 também pode ser configurado como um servidor web, portanto, ele também é afetado. Definitivamente, coloque isso no topo da lista de teste e implantação.”

Kevin Breen a partir de Laboratórios Imersivos Ele disse que o fato de estar a apenas 0,2 pontos de uma pontuação CVSS ideal de 10 deve ser suficiente para determinar a importância da correção.

“Para operadores de ransomware, esse tipo de vulnerabilidade é um alvo principal para exploração”, disse Breen. “Os exploits de helmintos devem ser sempre de alta prioridade, especialmente se forem para serviços projetados para serem publicamente amigáveis. Como esse exploit específico não requer nenhuma forma de autenticação, é mais atraente para invasores e qualquer organização que use o O pacote do protocolo HTTP.sys deve dar prioridade a esta correção. “

Brian também chamou a atenção para CVE-2021-26419 – uma brecha em Internet Explorer 11 – Para demonstrar por que o IE precisa representar “Internet Explorer”. Para acionar essa vulnerabilidade, um usuário deve visitar um site controlado pelo invasor, embora a Microsoft também entenda que ele pode ser acionado incorporando controles ActiveX em documentos do Office.

Breen disse: “Eu preciso morrer – e não sou o único que pensa assim”. “Se você for uma organização que precisa fornecer o IE11 para oferecer suporte a aplicativos legados, considere aplicar uma política de usuário que restrinja os domínios que podem ser acessados pelo IE11 apenas para esses aplicativos legados. Todas as outras navegações na web devem ser realizadas com um navegador compatível.”

Outro bug estranho corrigido este mês é CVE-2020-24587, Descrito como “uma vulnerabilidade de segurança na divulgação de informações em redes sem fio do Windows.” Childs da ZDI disse que este tem o potencial de ser muito prejudicial.

“Este patch corrige uma falha de segurança que pode permitir que um invasor detecte o conteúdo de pacotes wireless criptografados em um sistema afetado”, disse ele. “Não está claro a extensão desse ataque, mas você deve assumir que alguma proximidade é necessária. Você também notará este CVE de 2020, o que pode indicar que a Microsoft está trabalhando nessa correção há algum tempo.”

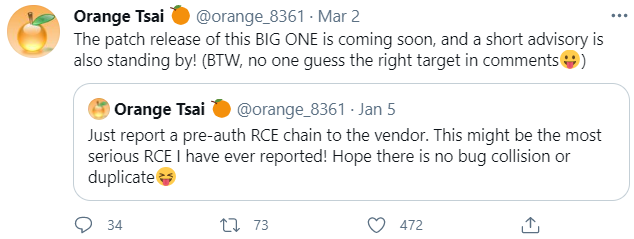

A Microsoft também corrigiu quatro outras vulnerabilidades Servidor Exchange A plataforma de e-mail da empresa, que recentemente foi Cercado por ataques a quatro outras falhas em Bursa, dia zero Como resultado, centenas de milhares de servidores foram hackeados em todo o mundo. Graças a um dos bugs Orange Tsai Da equipe de pesquisa do DEVCORE, que era responsável por Detecte a vulnerabilidade do Exchange Server ProxyLogon Foi corrigido Seu lançamento fora de alcance em março.

O pesquisador Orange Tsai comentou que ninguém adivinhou que o distante Zero Day relatado em 5 de janeiro de 2021 à Microsoft estava no Exchange Server.

“ Embora nenhuma dessas falhas seja considerada crítica por natureza, é um lembrete de que os pesquisadores e invasores ainda estão observando atentamente o Exchange Server em busca de vulnerabilidades de segurança adicionais, então as organizações que ainda não atualizaram seus sistemas devem fazê-lo o mais rápido possível. ” Satnam Narang, Engenheiro de Pesquisa de Pessoal em Pode ser defendido.

Como sempre, é bom que os usuários do Windows adquiram o hábito de atualizar pelo menos uma vez por mês, mas para usuários regulares (leia: não organizações), é seguro esperar alguns dias para que os patches sejam lançados, para que a Microsoft tenha tempo para resolver quaisquer dobras no escudo.

Mas antes da atualização, Por favor Certifique-se de fazer backup de seu sistema e / ou arquivos importantes. Não é incomum que um pacote de atualização do Windows oculte ou impeça o sistema de inicializar corretamente, e algumas atualizações apagam ou corrompem arquivos.

Portanto, faça um favor a si mesmo e faça backup antes de instalar qualquer patch. O Windows 10 tem alguns Ferramentas integradas Para ajudá-lo a fazer isso, seja por arquivo / pasta ou fazendo uma cópia inicializável completa do seu disco rígido de uma só vez.

E se você quiser ter certeza de que o Windows está configurado para pausar a atualização para que você possa fazer backup de seus arquivos e / ou sistema antes que o sistema operacional decida reiniciar e instalar patches em sua própria programação, Veja este guia.

Se você encontrar algumas vulnerabilidades ou problemas ao instalar qualquer um desses patches neste mês, considere deixar um comentário sobre este tópico abaixo; Há uma chance melhor do que outros leitores tenham tentado o mesmo e podem soar aqui com alguns conselhos úteis.